Prevention de cyber attaque @WannaCry

Par RP1059-GANDI le lundi 15 mai 2017, 16:12 - microsoft - Lien permanent

Le ransomware WannaCry s’attaque aux systèmes Windows non mis à jour qui utilisent toujours la version 1 du service SMB

Outre les mises à jour de Windows ( http://www.catalog.update.microsoft.com/search.aspx?q=4012598 pour les anciens Windows)

il est intéressant de supprimer la fonctionalité Microsoft SMB version 1 qui n’est pas récente

la méthode s’applique à Windows Client ( utilisé par les particuliers ) et pas à Windows Server ( utilisé par les pros )

Méthode 1:

Avec Powershell en mode administrateur , utiliser la commande :

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Methode 2:

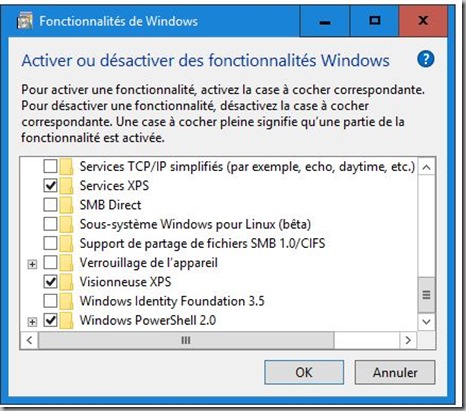

Alternativement , il est possible de desactiver la fonctionnalité SMB 1.0 à partir du Panneau de configuration / Programmes et fonctionalités :

UPDATE :

le trojan Adylkuzz utilise le même moyen d’infection que @WannaCry .

ses calculs saturent le processeur ce qui se traduit par un ralentissement des opérations normales du PC.

le Trojan s’arrête si les process suivants sont exécutés :

- taskmgr.exe

- mmc.exe

- procexp.exe

https://technet.microsoft.com/en-us/sysinternals/processexplorer.aspx permet de telecharger procexp64.exe qui n’est peut être pas détecté par le trojan.

il faut exécuter procexp64.exe en mode administrateur et lancer options/virustotal.com/checkvirustotal.com.

il est utile de vérifier dans le “CPU Time” qu’aucun process “bizarre” n’est présent.

UPDATE 2 :

il est possible de récupérer les fichiers qui ont été cryptés par wannacry à condition de ne plus toucher ( surtout ne pas l’éteindre) au PC dès que le message

apparait sur l’écran.

il faut ensuite utiliser un autre PC pour telecharger l’outil de récupération ( décryptage )

https://github.com/gentilkiwi/wanakiwi/releases

et suivre les instructions de https://blog.comae.io/wannacry-decrypting-files-with-wanakiwi-demo-86bafb81112d